数字のPINを選択する場合、各桁を一意にすることは役立ちますか、それとも害がありますか?

典型的な4桁を想像してくださいPIN数字を含むスキーム[0-9]。 PIN=ランダムに選択した場合、10 * 10 * 10 * 10 = 10,000コードのうち1つを取得します。私自身の経験に基づいて、半分以上の時間のランダムなシーケンス4桁には、エントロピーを大幅に低下させるいくつかのプロパティまたはパターンが含まれます。1桁が複数の位置で使用される、昇順/降順パターンなど(はい、はい、4桁PINのみ初めは最大13ビットのエントロピーのようなものがありますが、一部のランダムコードはさらにひどい)。

PINを使用し、各位置に一意の数字があるだけであるというルールを守っていた場合、使用できるコードの数は10 * 9 * 8 * 7 = 5,040になると思います(もし間違っていたら誰かが私を訂正してください)私はキースペースをほぼ半分にしましたが、エントロピーの低いコードの多くを考慮から除外しました。

結局のところ、それによって自分を助けたり傷つけたりしましたか?

編集:うわー、たくさんの素晴らしい反応がここにあります。明確化のポイントとして、私は当初、ATM /銀行の観点からはあまり考えていませんでしたPIN(多くの誤った推測の後に積極的なロックアウトポリシーが設定されている可能性があります)。監視されていない」PINコード化されたデバイス:プログラム可能なドアロック、警報システムパネル、ガレージドアのキーパッドなど.

問題は、4桁のピンでは、エントロピーはそれほど重要ではないということです。重要なのは、ロックアウトと攻撃者の心理です。

キースペースは非常に小さいため、自動ロックされた攻撃(ロックアウトなし)はほとんど瞬時に使い果たします。

あなたが心配しているのは、アカウントがロックされる前に攻撃者がピンを推測していることです。したがって、健全なロックアウト(3〜5回の不正な試行など)を想定すると、PINは、選択されたPINである可能性が最も高い3〜5の範囲外にあることになります。

個人的には、4桁の繰り返しシーケンスや、誕生年である19XXから始まるものは避けます。

スマートalecsは「ああ、そうすれば、攻撃者はそれらを試さないことを知っている」と言いますが、これは、a)ユーザー人口の大多数がそのアドバイスに従う(ヒント、おそらくそうしない)とb)にのみ適用されます攻撃者は、ユーザー集団がそのアドバイスに従っていることを知っています。

すばらしい これの分析 (@codesincahaosの厚意によるリンク)

編集2-これについてもっと数学的な見方をするなら、私は読むことをお勧めします @ diagprovの答え

これは、PINの作成方法によって異なります。

PIN isgenerated)の場合、分布が均一であることを確認し、組み合わせを除外しないようにします。エントロピー。

PIN ischosen)が人間のオペレータによって実行される場合、一部の組み合わせを除外することは完全に理にかなっています。組み合わせの半分を拒否することもできますが、拒否する場合は、

01および2で始まるPIN(誕生年と日付を考える)、次に対応するPINも拒否することを検討する必要があります2580や1379などの物理的なキーレイアウトなど。1つの8068PIN whichを許可する前に、必ず停止してください。 この研究 は最も可能性が低いことがわかっています。

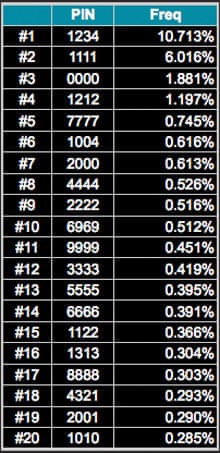

人間が選択したPINに対してすべきことは、最も一般的な組み合わせを除外しています:1234と1111だけで、使用中のすべてのPINのほぼ17%を占めています、および 20の最も人気のあるPIN はほぼ27%を占めています。これらには、各桁が4回繰り返され、1212や4321などの一般的な組み合わせが含まれます。

編集:考え直して、どんな場合でも、最も一般的な組み合わせを除外する必要があると思います。 PINがランダムに生成されたとしても、攻撃者はそれを知らない可能性があります。その場合、攻撃者はおそらくこれらの組み合わせを最初に試すでしょう。

エントロピーは、パスワードではなく、パスワード生成メソッドのプロパティです。

反復する数字を排除することを決定した場合-この決定により、ランダムシーケンスを生成する場合と比較してエントロピーが低下します。

実際、あなたが思いつくものはすべて、ランダムなシーケンスを生成するよりもエントロピーが低くなります。

ランダムに生成されたパスワード1111はエントロピーが低く、ブルートフォースが簡単だと思われる場合は、ギャンブルの場所に行って1に続けて4回賭けるだけです。確かに勝利。

使用可能な数のプールを制限すると、可能なソリューションの数が減り、安全性が低下します。

数字の繰り返しは、PINコードを選択する際の一般的な人間の弱点です。つまり、攻撃者が最初に試行することになります。したがって、繰り返し数を除外すると、セキュリティが向上します。

よくあることですが、決定には、防御している特定の攻撃に応じて、利点と欠点の両方があります。システムのセキュリティを強化したい場合は、考えすぎないでください。4桁のピンを使用しない、2番目の要素を追加する、誤った試行でロックアウトするなど、より広い視野の変更を検討してください。

他の回答のほとんどは、間違ったタイプの攻撃に焦点を当てているようです。

非常に具体的なシナリオ(手動PIN入力)を扱っているため、考えられる攻撃シナリオに合わせてPINの生成を最適化できます。

辞書攻撃

私が質問から収集できることから、手動のPIN入力なので、攻撃者は各PINを入力する必要があります。したがって、野蛮な強制攻撃にはかなり時間がかかる場合があります(たとえば、各PINを試行すると、平均で約3時間かかります)。これは可能ですが、最も賢い方法ではありません。

したがって、総当たり攻撃が実行不可能な場合は、代わりに辞書攻撃を試すことができます。ここでは、最も一般的なPINを最初に試します。これが失敗した場合、後でいつでも総当たり攻撃に頼ることができます。辞書攻撃では、エントロピーはそれほど重要ではありません。ここで、パスワードが辞書にあるかどうかが重要です。攻撃者は一般的なPINの実際の辞書を持っていない可能性が高いため、その場で辞書を作成する必要があります。つまり、辞書はおそらく短く、パターン指向になります。辞書で可能なPINは次のとおりです。

- 連続するPIN(例:0123または1234)

- 同じ桁が4桁のPIN(例:2222)

- たぶん、同じ数字の3倍しかないPINも

これらのいくつかのパスワードを排除することで、キースペースサイズを大幅に減らすことはありませんが、辞書攻撃から簡単に防御できます。一般的なパスワードや推測しやすいパスワードを使用できないWebサイトでも同様の戦略が使用されています(パスワードとしてユーザー名を使用するなど)。

ブルートフォース攻撃

次に、ブルートフォース攻撃の可能性に対して最適化を試みることができます。これは、より高いコストではるかに少なくなるので、価値がないかもしれません。人間の攻撃者がブルートフォース攻撃を実行する方法には、主に2つの戦略があります。ランダムなPINを入力するか、0000から開始してカウントアップ(または9999とカウントダウン)します。そのため、ブルートフォース攻撃を実行する誰かがそれらをかなりすばやく見つける可能性があるため、0001や9998のようなPINは不適切な選択になる可能性があります。したがって、多分0または9で始まるPINを除外します。

これらのルールに従って、考えられるパスワードをあまり多く失うことはありませんが、この特定のシナリオの最も一般的な攻撃戦略に対してPINを強化できる可能性があります。

コメントするのに十分ではありませんが、推奨事項があります。 PIN単一のボタン(またはボタンの単純なパターン)を使用して入力されたものは、肩のサーファーによって簡単に観察できます。小学校では、先生は私のパスワードを作って私に好意を示したと考えました4321と、私の指がまっすぐに動くのをじっと見て、パスワードをみんなに伝えました。

これに対して分離可能な弱いPINのリストを作成し、完全にランダムに生成されたPINからそれらを差し引くことをお勧めします。

それは実装に依存します。連続する番号を削除すると、キースペースが0.1%削減されますが、物理的なセキュリティにいくつかの利点があり、トレードオフに値する場合があります。

たくさんの 良い ここで巧妙な答えが得られます。主なポイントは、セキュリティを強化する代わりに、キースペースを小さくすることです(ただし、ごくわずかですが、10,000のうち10)。

ただし、上位の回答では、ピンを入力する物理的な側面については触れていません。視覚的および熱視覚的抽出は、最近の本当の危険です。言い換えれば、悪者は自分のピンコードを目、望遠鏡、ATMのスキミングカメラ、さらにはサーマルイメージングカメラでショルダーサーフィンします。

最後の1つは最近のもので、特にスキマーはピンパッドに近づき、パッドをよく覆っていたとしても熱の特徴を見ることができるので、特に厄介です。

ピンが連続していると、この領域のセキュリティが損なわれます。数値の物理的な場所の複雑さを恐ろしいほど減らします。手を隠したとしても、ロックアウトが発生する前に、攻撃者が4回押したボタンを推測する可能性があります。電話では、ゼロに大きなグリススポットがある場合、それを最初に試します。

2012年、研究者 compiled 最も人気のあるPINのデータ侵害のコードのリスト。彼が見つけたのは、最も人気のあるPINが次のいずれかであるということです。

1234または7777などのシーケンス2001などの日付0007などのポップカルチャー参照(James Bondのコード番号007から)2580(多くのキーパッドで直線上にある数字)などの簡単に入力できます

以下はトップ20です(上記のすべての例が含まれているわけではありません)。

したがって、シーケンスは不良です。ニーモニックがなくても簡単に覚えられるPINも同様です。ただし、同じ桁のピンが複数ある場合も、必ずしも不良ではありません。

適例:

もう一方の端では、データセットで私が見つけた最も使用頻度の低い数値は8068でした。数値のすべての組み合わせの中で、これは最も面白くないと思われました。それは歴史上の日付ではなく、パターンでも、誕生日でも、タイプするのも簡単ではありません。それは完璧なピンです…それとも今までそうだったでしょう。

だから今あなたは知っています。

私の電話では、PINは故意に続けて2つの数値の1つを使用しています。

- 「グリーススポット」の量が桁数と一致しない

- 「ショルダーサーファー」は、ダブルタッピングとシングルタッピングを区別するのが(少し)困難になります。

補遺:問題の電話はPINのカスタムの長さを許可しているため、攻撃者(PINエントリを監視していない)は知っている使用中の桁数を認識しません。

「弱いキー」の具体的なリストを作成する必要があります事前に、これは誰かが推測しようとするものです。これには、重要な日付、住所などが含まれ、実際にtryを推測する場合は1111が含まれることがあります。

次に、ランダムな描画を行い、(短い)リストに対してフィルタリングします。リストが短くなく体系的である場合(たとえば、数字が繰り返されない、有効な日付がないなど)、可能性が少なすぎて、推測しやすくなります。

繰り返される桁数に応じて、効果の異なるいくつかの攻撃があるかもしれません。

たとえば、誰かが窓口機のキーパッドに軽いほこりを当てたとしましょう。カードを入れて、ピンを打ちながら手をカバーし、残高を確認して、不思議に思います。あなたが行くと、誰かがあなたのポケットを選び、あなたのカードを受け取ります。

彼らはあなたのカードを手に入れました、そして、どのボタンがそれらのほこりが乱されているかを見ることができます-彼らは数字を知っていますが、順番は知りません。

2、3、6、および8の数字を押したことが表示された場合、ピンは次のいずれかである可能性があります。

2368, 2386, 2638, 2683, 2836, 2863,

3268, 3286, 3628, 3682, 3826, 3862,

6238, 6283, 6328, 6382, 6823, 6832,

8236, 8263, 8326, 8362, 8623, 8632

24の可能性。 3回の推測で、彼らは1/8の確率で正しいと推測します。

これは4桁の可能性であり、そのうちの1つが繰り返されています。2、3、6

2236, 2263, 2326, 2336, 2362, 2363,

2366, 2623, 2632, 2633, 2636, 2663,

3226, 3236, 3262, 3263, 3266, 3326,

3362, 3622, 3623, 3626, 3632, 3662,

6223, 6232, 6233, 6236, 6263, 6322,

6323, 6326, 6332, 6362, 6623, 6632

これらは36あります。 3回の試行でこれを推測する確率は1/12です。より良いオッズ!

もう一度試してみましょう。今回は2桁のみです。

2223, 2232, 2233, 2322, 2323, 2332, 2333,

3222, 3223, 3232, 3233, 3322, 3323, 3332

14通りの組み合わせ、3回の試行で1/5を超える推測の確率。

明らかに、1桁しかなく、解は1つしかなく、それはすぐに推測できます。

もちろん、ピンの数字が1、6、9の場合、1961年、1966年、1969年、または1996年に生まれたと推測します。あなたは21か48です。つまり、私が必要とするのはおそらく3推測ミスでしょう。

パターンを削除するルールによってキースペースが損なわれることは間違いありませんが、エントロピーはハードウェアからのものであるため、エントロピーは低下しません。TRNGマシンは、繰り返し桁を繰り返し出力できます。

数学では、「0919」の9のような繰り返し数字を見たくない場合は、数学は正しいですが、「0991」の9のような繰り返し数字を意味する場合は、10000のうち7190のままです。

しかし、「いくつかのプロパティまたはパターンを含む4桁」で何を考えているかに応じて、さらに絞り、「12」、「321」、「34」などのパターンを削除し、非素数を削除すると、ほんの一握り( 10000中〜300)の興味深い数字。